Penetration Testing – Ottenere Shell e TTY su Linux

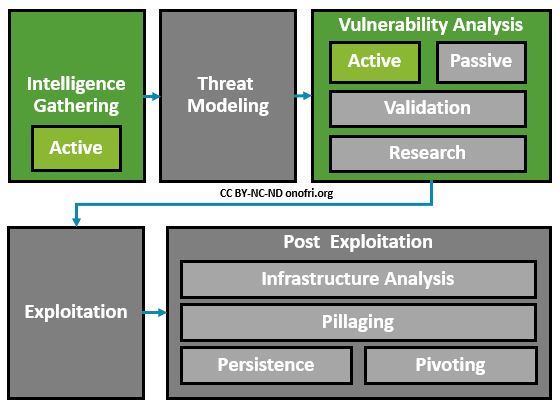

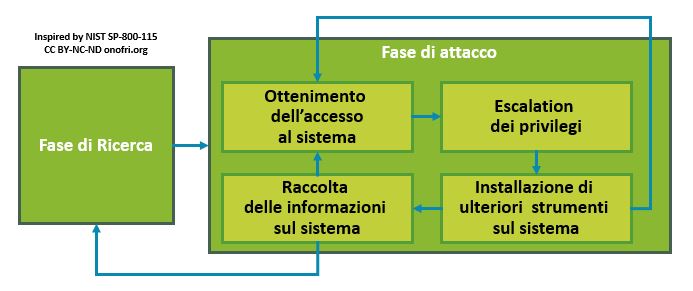

Cosa accomuna Super Mario ai Penetration Test? Se pensiamo a Super Mario, i tubi e i loro terminali (pipe / terminali) e i gusci di tartaruga (shell) e la Nintendo (console) sono all’ordine del giorno. A cosa servono invece terminali, shell e console in un Penetration Test? Durante un attacco, quando siamo in Post-Exploitation e possiamo …

Penetration Testing – Ottenere Shell e TTY su Linux Read More »