Penetration Testing – Ricerca di vulnerabilità ed exploit noti #infosec

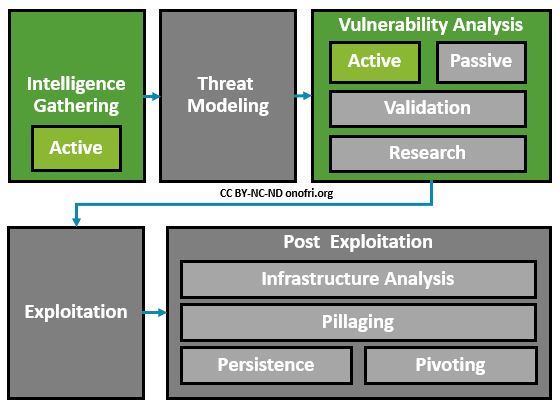

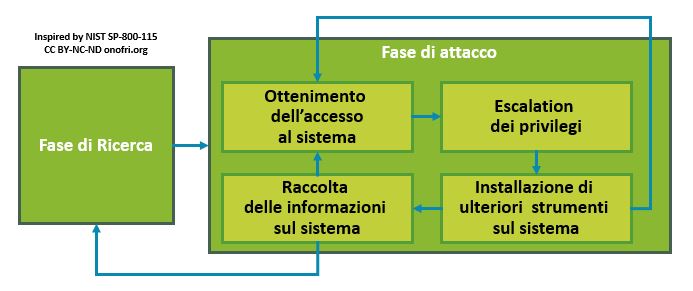

Quando abbiamo finito un’iterazione di enumeration, uno dei modi per procedere con la fase di attacco è quello di cercare la presenza di vulnerabilità ed exploit noti sui software che stiamo testando. Questa operazione non è l’unica che possiamo eseguire per trovare il modo di entrare in un sistema. E’ infatti possibile anche cercare misconfigurazioni, problematiche nelle …

Penetration Testing – Ricerca di vulnerabilità ed exploit noti #infosec Read More »